Im Oktober 2015 hat Magento die Version

1.9.2.2 der Community Edition veröffentlicht. Dabei handelt es sich um ein wichtiges Sicherheits-Update. WIr zeigen in diesem Artikel, worum es geht und was Sie als Shop-Betreiber tun bzw. beachten sollten.

Ernste Sicherheitslecks bedrohen Magento-Shops

In 2015 machte Magento mehrfach in negativer Weise von sich reden: in kurzer Folge wurden

verschiedene Sicherheitslücken bekannt.

Damit nicht genug: Im Oktober kam dann noch die Hiobsbotschaft dazu, dass tausende Magento-Shops mit einem

Schadcode infiziert wurden. Folge dieser unter dem Namen

guruincsite bekannt gewordenen Angriffe: Besuchern dieser Shops wird dabei das

Neutrino-Exploit-Kit untergeschoben – ein Trojaner, der auf dem infizierten Rechner einigen Schaden anrichtet: Er wird gezielt nach Kreditkartendaten ausgespäht und Botnets zugeschaltet.

(Update vom 11.11.2015: Inzwischen ist eine

Malware bekannt geworden, welche Magento-Shops komplett verschlüsselt, um vom Besitzer Geld für die Entschlüsselung zu erpressen. Hier wird vermutlich die lange bekannte

Shoplift-Sicherheitslücke ausgenutzt.)

Die gute Nachricht: Sämtliche Angriffe finden bzw. fanden über Lücken in Magento statt, welche schon bekannt waren und für die schon entsprechende Abhilfen („Patches“) bereitgestellt wurden. Anders gesagt:

Viele Shopbetreiber haben sich nicht (rechtzeitig) darum gekümmert, für die Sicherheit ihrer Shops zu sorgen, indem sie die verfügbaren Patches einspielen.

Ein Update für alle Fälle: Magento 1.9.2.2

Das Magento Team hat die Patches für alle zuletzt bekannt gewordenen Lücken zu einem einzigen Paket namens

SUPEE-6788 zusammengefasst. Es kann in einem Rutsch als Version 1.9.2.2 als Update angewendet werden.

Im Einzelnen werden damit

folgende Sicherheitslücken geschlossen:

- verschiedene Lücken, die Remote Code Execution zulassen

- mehrere Cross-Site Scripting Lücken

- eine XML Injection Lücke auf Ebene des Zend Frameworks

- Möglichkeit von SQL Injection Angriffen

- Möglichkeit der Ermittlung der Internetadresse des Backends – hierzu weiter unten mehr

- ungenügende Absicherung der Funktion für das Zurücksetzen des Passworts durch Shop-Besucher

- die dev-Ordner, welche Magento nur für interne Zwecke (Testing) verwendet, war ungenügend gegen ungewollte Browser-Abrufe gesichert

Wenn Sie kein Programmierer sind, werden Ihnen diese Angaben nichts sagen. Wichtig zu wissen aber: Einige dieser Angriffsflächen erlauben Datendiebstahl aus den betreffenden Shops oder verteilen Schadcode, der zu Datendiebstahl auf den betroffenen Endgeräten führen kann!

Admin-Routing: Stolperfalle nach Update kennen und umgehen

Beugen Sie also vor und installieren die Patches oder am besten gleich Version 1.9.2.2 als Update.

Generell lässt sich dieses Update wie jedes andere auch installieren. Aber Achtung! Aufgrund zusätzlicher neuer Absicherungsmaßnahmen, die durch den Patch eingerichtet werden, kann es Probleme mit der Abwärtskompatibilität mit älteren Extensions geben.

Hintergrund ist, dass Magento zuvor Angreifern die Möglichkeit bot, Admin-URLs einzelner Module zu ermitteln, welche nicht unterhalb der Haupt-Admin-URL lagen. Beispiel: http://meinshop.de/meine_tolle_extension/ statt http://meinshop.de/admin/meine_tolle_extension/

Magento 1.9.2.2 unterbindet es, solche URLs auszuspähen. Gleichzeitig müssen Extensions, welche solche von der Haupt-Admin-URL abweichende Adressen verwendet, entsprechend angepasst werden.

Damit diese nach Einspielen des Updates und bis zur ihrer Anpassung trotzdem arbeiten und verwendet werden können, gibt es eine neue Einstellung im Backend, welche die Kompatibilität für solche Extensions gewährleistet. Der Angriffsschutz ist in diesem Zustand nur teilweise aktiv.

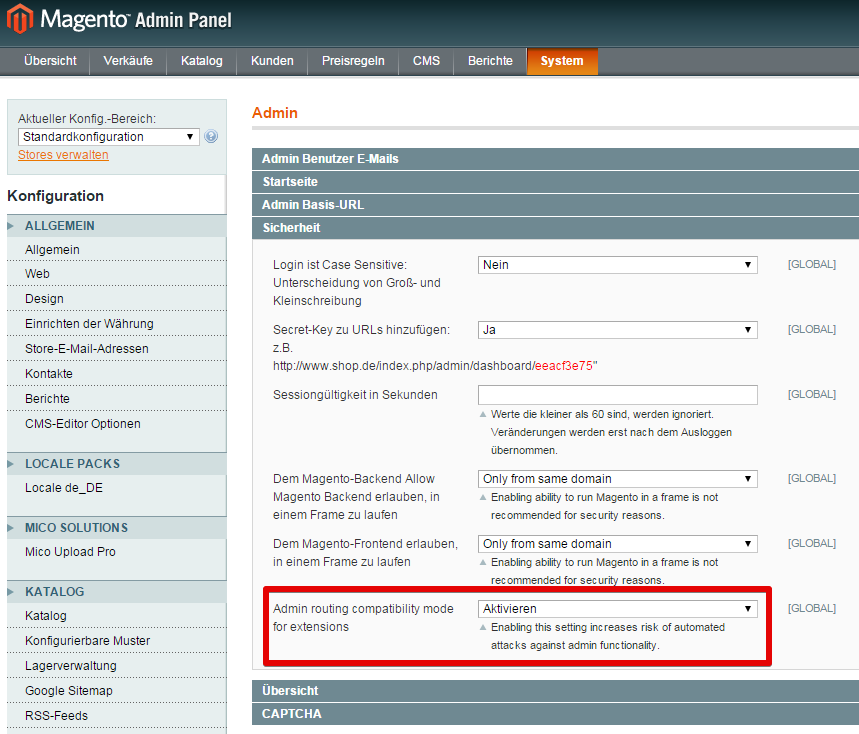

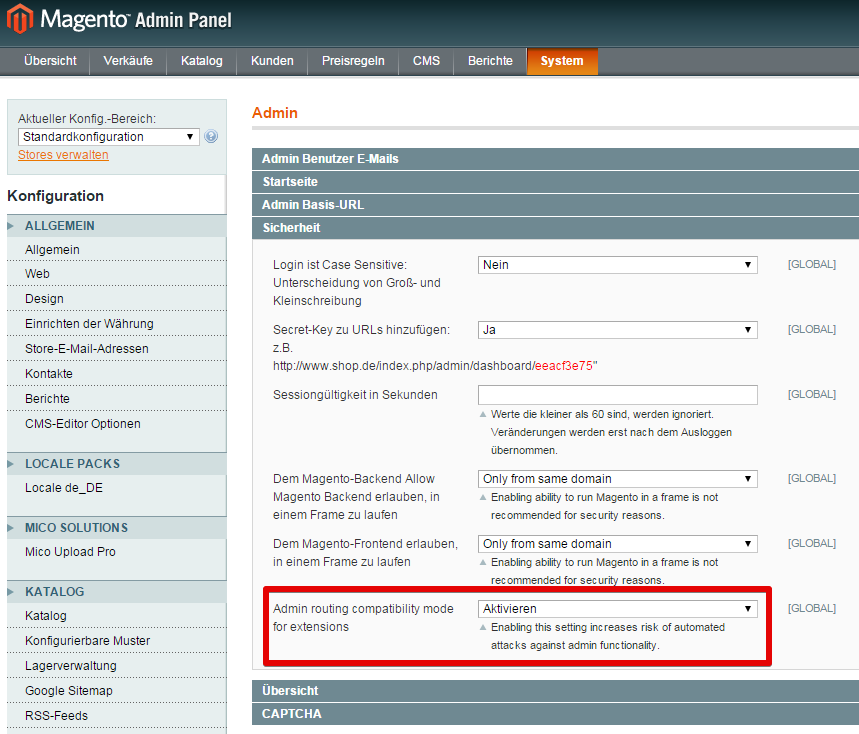

Sie finden die Einstellung unter

System > Konfiguration > Admin > Sicherheit > Admin routing compatibility mode for extensions.

Setzen Sie die Einstellung auf

Aktivieren, um Extensions, die durch das Update nicht mehr funktionieren, weiterhin verwenden zu können.

So gehen Sie vor

Wie bei jedem Update sollten Sie dieses zunächst in einem Test-Shop anwenden und ausprobieren. Deaktivieren Sie die o.g. Kompatibilitätseinstellung und prüfen Sie alle zusätzlich installierten Extensions.

Wenn alle funktionieren: prima! Sie können nun das Update auf Ihren produktiven Shop anwenden. Wenn Probleme auftreten mit einzelnen Extensions: Aktivieren Sie die Kompatibilitätseinstellung und testen Sie erneut. Sollten die Probleme damit abgestellt sein, müssen Sie die betreffenden Extensions anpassen (lassen). Viele Hersteller von Extensions haben ihre Module bereits geändert und stellen Updates bereit.

Bei eigenen Modulen müssen die Programmierer selbst Hand anlegen, Informationen dazu finden sich im

Magento-Dokument zu SUPEE-6788.

Beachten Sie darüber hinaus wie immer die generellen

Sicherheitshinweise für Webapplikationen im Allgemeinen und

Magento Security Best Practices und ergreifen Sie alle nötigen Maßnahmen.

Auf der Seite

magento.com/security veröffentlicht das Magento-Team aktuelle Informationen zu Sicherheitslücken, Patches und sicherheitsrelevanten Updates.

Fazit

Updates sind aufwändig und daher lästig, aber nötig. Wie nötig, hat die letzte Angriffswelle gezeigt. Sicherheitslücken, die in jeder komplexen Software vorkommen können, stellen eine substanzielle Bedrohung für Online-Händler dar.

Das Magento Team hat jeweils schnell und gezielt reagiert und entsprechende Lösungen in Form von Patches und Updates bereitgestellt. Online-Händlern wird es damit leicht gemacht, ihre Shops abzusichern.

Im Oktober 2015 hat Magento die Version 1.9.2.2 der Community Edition veröffentlicht. Dabei handelt es sich um ein wichtiges Sicherheits-Update. WIr zeigen in diesem Artikel, worum es geht und was Sie als Shop-Betreiber tun bzw. beachten sollten.

Im Oktober 2015 hat Magento die Version 1.9.2.2 der Community Edition veröffentlicht. Dabei handelt es sich um ein wichtiges Sicherheits-Update. WIr zeigen in diesem Artikel, worum es geht und was Sie als Shop-Betreiber tun bzw. beachten sollten.